Due vulnerabilità gravi in WordPress 4.4.1

8 Febbraio 2016

Privacy e protezione dati: nuovo regolamento e direttive dalla comunità europea

9 Maggio 2016Chiunque abbia una casella di posta elettronica ha ricevuto, anche più di una volta, attacchi alla propria privacy tramite phishing: email composte ad arte per truffare il destinatario del messaggio. Phishing (vocabolo che ha un’assonanza con il termine inglese “pescare”) viene definito su Wikipedia come: “[…] un tipo di truffa effettuata su Internet attraverso la quale un malintenzionato cerca di ingannare la vittima convincendola a fornire informazioni personali, dati finanziari o codici di accesso. […]”.

Tramite un messaggio di posta elettronica opportunamente confezionato dal mittente, il destinatario viene indotto a considerare attendibile il messaggio che contiene la richiesta di propri dati personali. Ad esempio il ricevimento di una e-mail proveniente dalla propria banca invita ad aggiornare i propri dati di accesso al servizio di home banking (chiedendoli con una form direttamente all’interno della mail o portando il malcapitato su un sito “fotocopia” di quello della banca); una volta inseriti i dati questi verranno inviati al truffatore, che ne farà “buon uso” in tempi stretti.

Nota: il mittente del messaggio non conosce il destinatario e come un pescatore getta la rete inviando la mail truffaldina a un gran numero di indirizzi e-mail, collezionati in vario modo, aspettando di vedere chi rimane impigliato: da qui il termine phishing.

Conosciamo il pericolo

Analizziamo un paio di mail ricevute di recente.

Phishing Poste Italiane

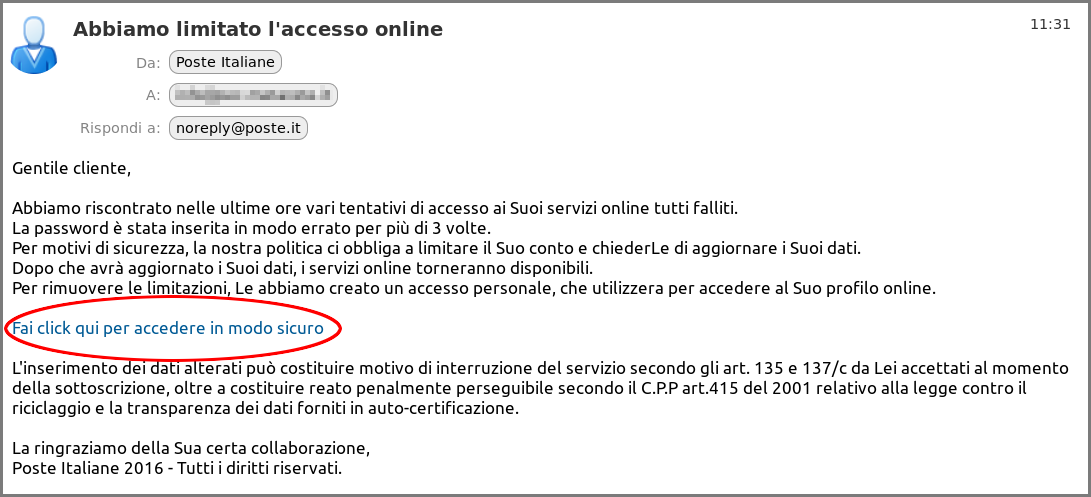

Figura 1 – Phishing – Poste Italiane

La prima proviene da Poste Italiane, ha un mittente corretto ([email protected]); sembra plausibile perché si riferisce alle indicazioni della normativa sulla privacy la quale chiede di disabilitare un account dopo 3 tentativi falliti; sembra scritta in un italiano corretto e a un certo punto riporta in modo perentorio, con tanto di riferimenti legislativi, l’invito a non “fare i furbi” dando dati fasulli.

Se nella rete è caduto un vero cliente dei servizi di Poste italiane è quasi tentato a cliccare sul link evidenziato in rosso.

Passando il mouse, senza cliccare, sul link indicato si scopre il trucco: conduce al sito “http://www.postepay.it.e89b6f515b17995c291824e7e1d0a35f.e89b6f515b17995c291824e7e1d0a35f.it.abbuieru.xyz/agg/e89b6f515b17995c291824e7e1d0a35fe89b6f515b17995c291824e7e1d0a35f/”

che evidentemente non è un sito di Poste anche se inizia con “www.postepay.it” l’indirizzo termina con un suffisso “.xyz”.

Si tratta di un indirizzo comunque valido, che porterà il malcapitato nella rete del truffatore.

Phishing PayPal

Entriamo più nel dettaglio con un secondo esempio, una mail apparentemente proveniente da PayPal.

Figura 2 – Phishing – PayPal #1

Il messaggio in questo caso si presenta graficamente meglio del precedente ma subito presenta delle incongruenze:

- il mittente (“[email protected]”) sembra plausibile ma non è un indirizzo ufficiale di PayPal;

- inoltre è scritta in un italiano stentato (es: “cliccare a non spam o meno spazzatura”) molto probabilmente ottenuta da un traduttore automatico.

La comunicazione ha lo scopo di spaventare l’utente e di portarlo a credere di avere un problema da risolvere urgentemente sul suo account PayPal; il pulsante in bella evidenza propone la soluzione.

Anche in questo caso passando il mouse sul pulsante “Accesso” si nota che l’indirizzo di destinazione è “http://hengi.ch/cam/raspberrypi/”: chiaramente una trappola.

Decidiamo di procedere a scopo divulgativo, giusto per capire come funzionano queste trappole, fornendo da questo passo in poi dati fasulli.

E’ ovviamente la cosa da NON FARE!

Cliccando sul pulsante “Accesso” dal primo link veniamo rediretti verso un ulteriore sito:

“https://expo2017astana.com/carousel/octo/login/websc_login.php?country.x=kz-Kzx_cmd=login”;

anche questo evidentemente non di PayPal ma, v. figura seguente, presentato in un modo da essere convincente per il cliente abituale di PayPal.

Figura 3 – Phishing – PayPal #2

Si segnala che comunque un primo livello di sicurezza è scattato: utilizzando il browser Firefox il sito viene segnalato come pericoloso con una barra rossa in alto con l’invito esplicito a lasciare immediatamente il sito sospetto.

Se invece l’utente prosegue, convinto che sia il vero sito di PayPal, consegnerà all’impostore le proprie credenziali di PayPal. Nella nostra indagine quindi inseriremo dei dati fasulli così da passare alla schermata successiva:

Figura 4 – Phishing – PayPal #3

Un’altra schermata convincente ci invita a consegnare anche i dati relativi alla nostra carta di credito. Anche in questo caso, inserendo dati fasulli, si procede alla schermata successiva:

Figura 5 – Phishing – PayPal #4

Ovviamente il “pescatore” ringrazia dei dati (anche in questo caso con alcuni errori nel testo) tranquillizzando l’utente grazie al reindirizzamento verso il vero sito di PayPal (“https://www.paypal.com/webapps/mpp/paypal-safety-and-security”).

Se avessimo fornito dati reali, avremmo quindi consegnato le credenziali del nostro account PayPal e i dati della nostra carta di credito a un perfetto sconosciuto.

Se si è vittime di queste truffe, è molto difficile risalire all’identità del truffatore: i siti utilizzati sono stati precedentemente hackerati e ben configurati in modo da non lasciare alcuna traccia evidente che porti all’autore della truffa. L’unica alternativa è contattare PayPal, la propria banca per bloccare i servizi di pagamento e sporgere denuncia alle autorità competenti.

Impariamo a difenderci

Capito il funzionamento di questo tipo di truffe, ecco un semplice vademecum in 7 punti per evitare di cadere nella rete:

- leggere attentamente il messaggio e valutare: il mittente (lo conosciamo? proviene da un account ufficiale?), lo scopo del messaggio (siamo clienti del servizio indicato nel testo? abbiamo veramente necessità di consegnare i dati, personali, richiesti? si tratta di un messaggio generico, non personalizzato?), la forma del messaggio (sono presenti errori di sintassi e grammaticali? sembrano richieste un po’ strampalate?) e i link contenuti (portano a siti che non c’entrano nulla con l’autore presunto del messaggio? portano a siti con nomi strani o con suffissi diversi dai soliti .it o .com?)

- mai scaricare e aprire allegati di posta elettronica per i quali si ha qualche dubbio tra quelli emersi al punto precedente, in tal caso contattare direttamente il mittente per avere conferma della bontà del messaggio

- mai cliccare “a occhi chiusi” su un link (o pulsante) proposto in una e-mail; prima verificare che porti a un URL che sia congruente con il contenuto del messaggio, oppure prendendo spunto dalla mail connettersi al sito di interesse digitandone l’indirizzo nel browser web

- utilizzare caselle di posta che hanno dei filtri anti-SPAM sulla posta entrante; chiedere al proprio fornitore se esiste un servizio di questo tipo e, in caso di server aziendali, predisporre questo tipi di servizio di controllo e pulitura su tutti i server mail aziendali (unitamente a un sistema di filtro e blocco della navigazione web)

- mantenere sempre aggiornati: il proprio sistema operativo (applicando sempre gli aggiornamenti, spesso di sicurezza, proposti; mantenendo attivo un firewall), i software anti-virus / anti-spyware / anti-malware e i programmi utilizzati per navigare (web browser, es: Firefox, Chrome, Safari) e per leggere la mail; queste precauzioni valgono sia per l’utilizzo di PC desktop che di smartphone e tablet

- mai inserire on-line i propri dati personali o finanziari a meno che si tratti senza ombra di dubbio del sito che eroga il servizio richiesto (webmail, home banking, e-commerce) e che abbia attivato una comunicazione sicura (tramite protocollo HTTPS, ovvero con il lucchetto chiuso evidenziato nel browser); in caso di dubbio contattare il mittente per avere conferma dei dati richiesti

- attivare delle procedure per: cambiare regolarmente le password dei propri servizi on-line; informare periodicamente i propri familiari, i colleghi di lavoro o i dipendenti della propria azienda sui rischi di questo tipo di attacchi.

L’uso consapevole delle nuove tecnologie riduce drasticamente i rischi esposti in questo post.